Malware Trends: dal Ransomware al Cryptomining

I malware hanno raggiunto gli occhi e le orecchie di tutti negli ultimi anni, grazie alla popolarità mediatica vissuta soprattutto dai famosi ransomware. Il cybercrime è però un mondo in continua evoluzione, e questa tipologia di software sta lasciando il passo a un’altra minaccia più silenziosa.

Approfitto del fatto di essere a inizio anno per fare una panoramica dei trend visti nell’anno appena passato, per vedere le tipologie dei protagonisti e per dare un’idea di cosa potrebbe riservarci il 2018.

Il 2017 è stato un anno molto caldo per quanto riguarda le campagne di infezione, anche a livelli globali, basti pensare quanta notizia ha fatto lo scorso maggio il ransomware Wannacry.

Proprio i ransomware sono stati la principale minaccia a cui si è dovuto far fronte, almeno fino a circa la fine dell’estate. A cosa stato dovuto il loro largo impiego?

Ransomware

Salito alle luci della ribalta qualche anno fa, nel 2013 circa, questo tipo di malware è arrivato col tempo a far parlare di sé nei più svariati media.

La larga diffusione degli ultimi quattro anni (soprattutto gli ultimi due) ha visto la propria raison d’être nella parallela popolarità delle criptomonete: il criminale che infettava con un ransomware pc di incauti utenti (che non sono quelli che fanno un #incautoacquisto) aveva un modo immediato ed anonimo per farsi pagare il riscatto, senza dover mettere in gioco la propria identità.

Un ransomware, come quasi ogni malware, si sviluppa su più stage: il primo stage è comunemente noto come dropper, un pezzo di software che può essere embeddato in una macro di word/excel, in un pdf o essere un file a sé stante, che ha l’unico scopo di eseguire il download sul PC del vero e proprio malware, che sarà quindi indicato come lo Stage 2 (in realtà, dipendentemente dalla complessità del malware, si possono avere vari stage che scaricano vari pezzi ed eseguono varie funzioni).

Una volta scaricato il ransomware, questo comunica col server di Command & Control (detto anche cc o c2) per ottenere la chiave che userà per criptare i dati e procede quindi a eseguire la sua malvagia opera, terminata la quale l’utente vedrà apparire una delle famigerate richieste di riscatto in criptovaluta.

Sono quindi una minaccia di fortissimo impatto, dai punti di vista di disponibilità dei dati, visivo ed economico… però dagli ultimi mesi del 2017 sono praticamente scomparsi rispetto ai volumi che avevano in precedenza. Perché?

Perché sono stati fatti grandi sforzi per far fronte ai ransomware e gli utilizzatori di questi malware hanno visto crescere sempre di più la difficoltà di monetizzare i tentativi di infezione.

È naturale quindi che abbiano cercato una strada differente per realizzare profitto.

Mining

Le stesse criptomonete che hanno permesso ai riscatti dei ransomware di essere ottenuti in modo anonimo hanno anche portato a una nuova macro famiglia di malware: i mining malware.

Oltre a essere comprate e vendute, le criptomonete possono essere “minate”: tramite il potere computazionale di GPU o CPU, vengono effettuati calcoli di risoluzione di uno specifico algoritmo che una volta completati danno una frazione di criptomoneta (spiegato in modo molto terra terra).

Quindi perchè non usare il potere computazionale di un altro utente per minare le mie criptomonete?

La vittima fa molta più fatica ad accorgersi di quanto accade, l’unico sintomo è un’accelerazione della ventola dovuto ad aumento dell’uso del processore ed eventualmente un calo delle performance, ma molte persone non noterebbero la cosa o non la collegherebbero a un malware quanto invece al loro maledetto computer.

Una criptomoneta tra tutte la fa da padrona in questo campo: i Monero.

Questo perché i Monero sono minabili utilizzando solo la CPU, quindi il malware creato per minarli potrebbe infettare chiunque senza preoccuparsi che abbia una scheda video, e sono molto utilizzati nei mercati neri della Darknet (ad esempio anche il gruppo ShadowBrokers, responsabile del leak di molti documenti della CIA, si faceva pagare in Monero la vendita dei tool rubati all’agenzia americana).

Inoltre hanno visto il loro prezzo aumentare nella seconda metà del 2017, e questo ha contribuito alla proliferazione di malware dedicati al loro mining verso la fine dello scorso anno.

Non solo Malware

Cavalcando l’onda dei Monero è nato anche CoinHive, un servizio che permette di embeddare nelle proprie pagine web del codice javascript già pronto (basta sostituire alcuni parametri) che in sostanza

utilizza il potere computazionale dei visitatori del sito per effettuare mining di Monero.

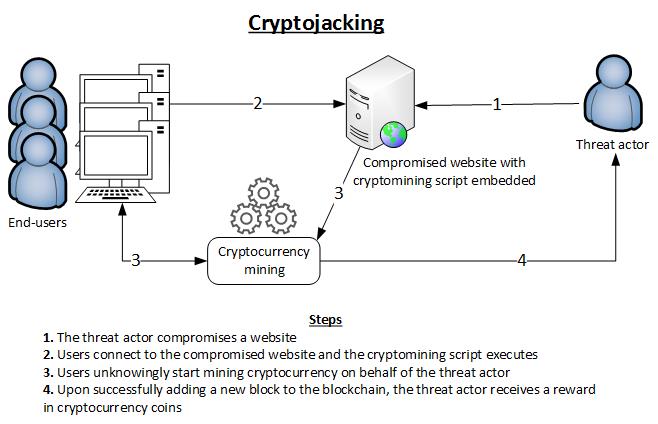

Ovviamente viene utilizzato anche in modo tutt’altro che lecito, inserito in siti web compromessi, estensioni dei browser o anche negli ads serviti agli utenti (come nel recente caso di YouTube), e viene chiamato Cryptojacking in quanto prende il controllo del comportamento (hijacking) del browser per effettuare cryptomining.

Immagine gentilmente offerta da enisa.europa.eu

In questi giorni ho notato che codice che fa riferimento a CoinHive è presente anche sui famosi siti di torrent italiani CorsaroNero e TnTVillage, sarà il loro o saranno stati compromessi?

Di sicuro non c’è nessun avviso agli utenti o richiesta di consenso, come sarebbe invece opportuno in caso di utilizzo volontario.

Cosa aspettarsi per il 2018?

Per il 2018 le previsioni confermano una forte presenza dei mining malware e ancora una certa permanenza di ransomware, via via più specializzati.

(per settore come quello legale, sanitario, ecc.).

Nell’articolo non ho parlato di trojan o data stealer in generale, questo perché sono una presenza costante e a volte sono utilizzati come moduli di malware più complessi. Pur non facendo parte delle novità e dei cambi di trends è lecito aspettarsi un loro utilizzo abbastanza diffuso.

Queste sono grossomodo le aspettative per l’anno, ma come detto in apertura il cybercrime segue velocemente i cambiamenti, quindi lo scenario si andrà adattando ad eventuali news interessanti come l’andamento del mercato delle criptomonete o più in generale news nell’ambito cybersecurity.

- Cryptojacking (enisa.europa.eu)

- Coinhive Cryptojacker Deployed on YouTube via Google Ads (bleepingcomputer.com)

- Coinhive – Monero JavaScript Mining