Per sbloccare un telefono Android basta poco meno di un’ora e 15$

Cioè tanto quanto costa un accessorio in grado di accedere ad un database con milioni di impronte digitali e proiettare l'immagine sul lettore delle impronte.

Un team di ricercatori ha sviluppato un nuovo attacco che utilizza un accessorio del valore di 15 dollari per aggirare l’autenticazione basata su impronte digitali di pressoché ogni smartphone Android.

L’attacco si chiama BrutePrint, un nome che richiama il ‘brute force‘, cioè i tentativi di accedere ad un account usando software in grado di testare milioni di combinazioni di password diverse, finché non viene individuata quella scelta dall’utente. Il BrutePrint fa la stessa identica cosa, ma con le impronte digitali, e funziona molto bene. Banalmente perché al tuo telefono non interessa che l’impronta digitale sia perfettamente identica a quella che hai registrato, ma usa una tecnologia che cerca una corrispondenza sufficientemente forte.

In 45 minuti, questa nuova tipologia di attacco è in grado di sbloccare lo schermo di pressoché qualsiasi telefono Android. Gli iPhone più recenti, non usando le impronte digitali, sono immuni a questa vulnerabilità. Ad ogni modo, sembra che anche gli iPhone più datati, quelli con TouchID, riescano a resistere a questo exploit.

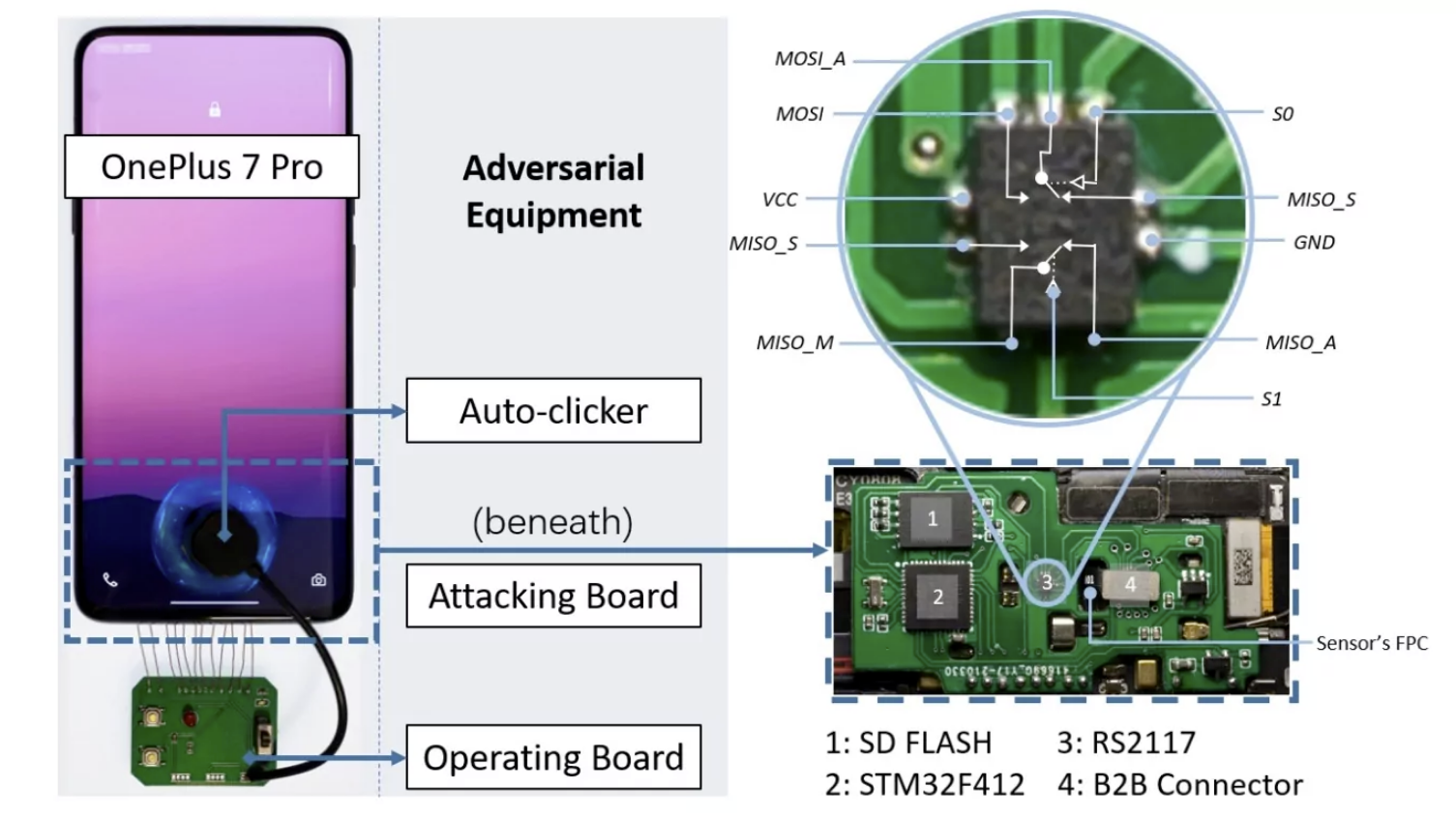

Per dimostrare come BrutePrint sia in grado di indovinare le impronte digitali su un dispositivo, i ricercatori lo hanno testato su 10 smartphone diversi. Questi includono il Xiaomi Mi 11 Ultra, vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10 Plus, OnePlus 5T, HUAWEI Mate 30 Pro 5G, HUAWEI P40, Apple iPhone SE e Apple iPhone 7 (che a differenza degli iPhone più recenti usavano ancora la funzione TouchID).

I telefoni sono stati collegati a una scheda circuito del valore di 15 dollari. Gli attaccanti utilizzano un database di impronte digitali, con milioni di voci diverse. Sebbene meno comuni dei database con password rubate, in rete è possibile accedere a diversi archivi di questo tipo, alcuni ottenuti nell’ambito di programmi di ricerca, altri invece rubati in seguito a data breach contro aziende e istituzioni.

BrutePrint si limita a tentare tutte le impronte digitali nel database, finché non individua qualcosa di simile all’impronta digitale del proprietario del telefono. A differenza dell’autenticazione mediante password, che richiede una corrispondenza esatta, l’autenticazione tramite impronta digitale determina una corrispondenza utilizzando una soglia di riferimento. Di conseguenza, per violare un’impronta digitale è sufficiente una corrispondenza sufficientemente vicina a un’impronta digitale memorizzata nel database. Morale? Per riuscire a sbloccare ogni telefono testato – con l’unica eccezione dei due iPhone – sono stati necessari dai 45 minuti alle 14 ore.